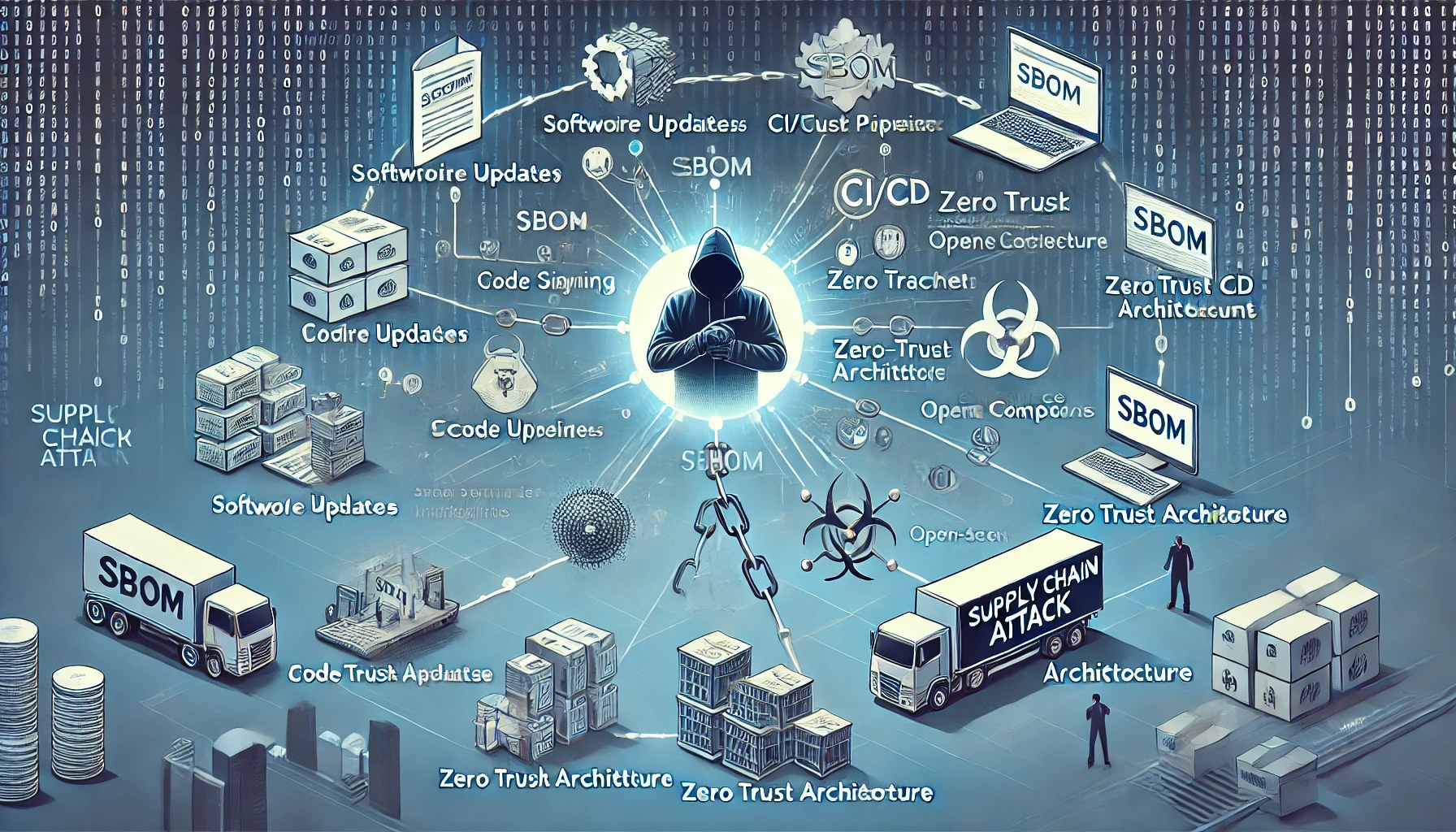

개요CycloneDX는 OWASP(Open Web Application Security Project)에서 개발한 SBOM(Software Bill of Materials) 표준 포맷 중 하나로, 소프트웨어의 구성요소, 라이브러리, 종속성, 보안 취약점 등의 정보를 체계적으로 표현하기 위한 경량화된 메타데이터 스펙입니다. SBOM을 통해 조직은 소프트웨어 공급망(Supply Chain) 전반의 투명성과 보안성을 확보할 수 있습니다.1. 개념 및 정의항목내용비고정의소프트웨어 구성요소 및 종속성을 명세하는 경량 SBOM 표준 포맷OWASP 주도 프로젝트목적소프트웨어 공급망 내 보안 취약점, 라이선스 위험, 변경 이력 추적보안 가시성 확보필요성오픈소스 및 서드파티 구성요소 증가로 인한 공급망 공격 대응글로벌 ..