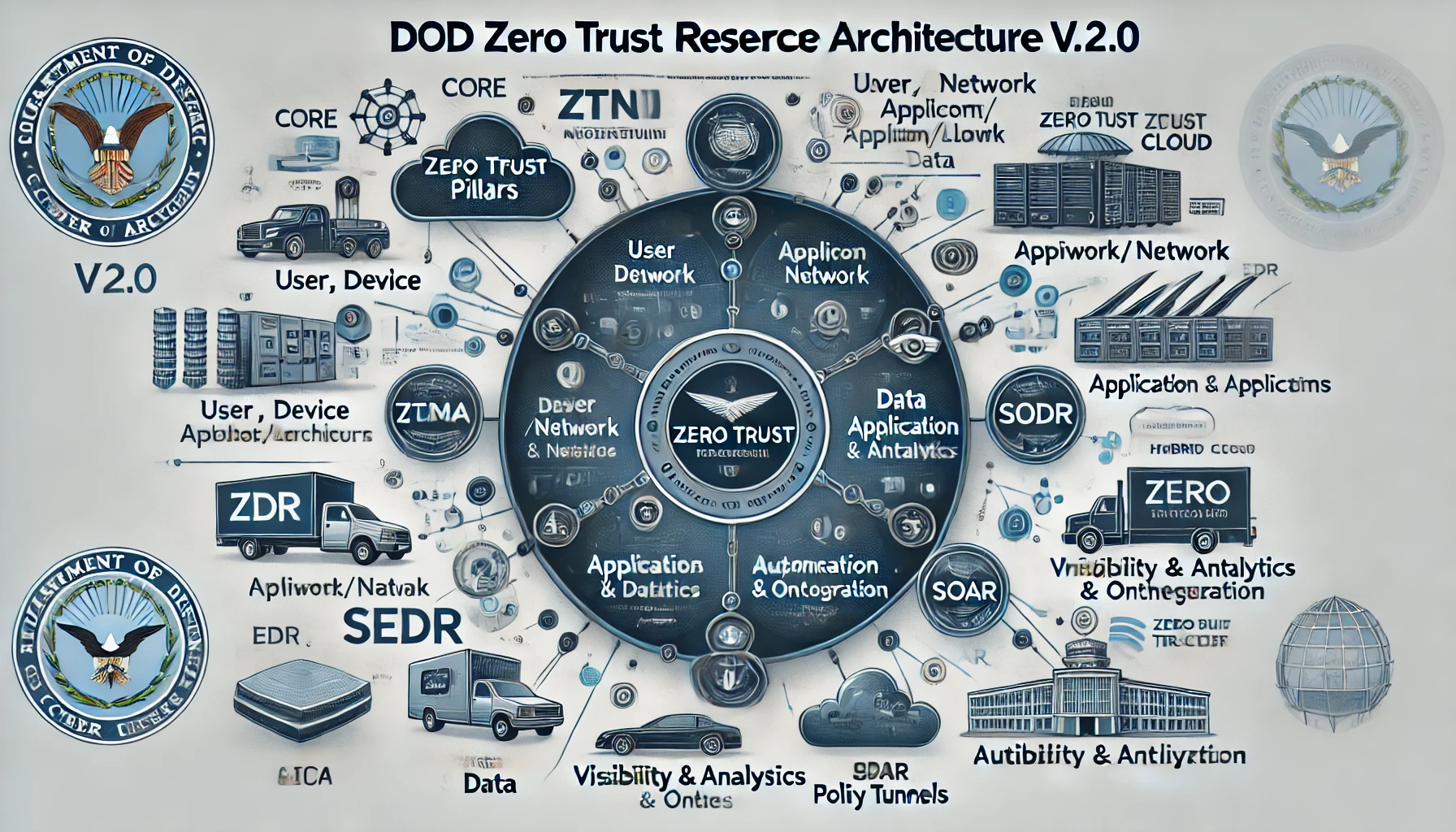

개요ZTNA 2.0은 기존 ZTNA 1.0의 한계를 극복하고, 동적이고 지속적인 신뢰 검증 기반으로 사용자, 디바이스, 애플리케이션의 행위를 실시간으로 평가하여 접근 권한을 부여·통제하는 차세대 보안 아키텍처다. 본 글에서는 ZTNA 2.0의 핵심 개념, 차별점, 구성 요소, 적용 전략 등을 설명한다.1. 개념 및 정의 항목 설명 정의ZTNA 2.0은 접속 시점의 사용자/디바이스 상태뿐 아니라, 접속 이후 행위까지 실시간으로 모니터링하며 정책 적용을 지속하는 진화형 Zero Trust 접근 모델이다.목적동적 리스크 기반 접근 제어, 사용자/애플리케이션 보안 경계 강화차별점‘One-time check’ 방식이 아닌 ‘Always-on trust validation’ 구조2. ZTNA 1.0과의 차이점항목..